Author Cpgiiaragon

Aniversario de la creación de ARPANET

Es muy probable que muchos no sepan lo que hoy en día debemos a la red ARPANET, pero lo cierto es que sin su creación hoy no tendríamos internet.

ARPANET fue un sistema de comunicación entre ordenadores creado en 1967 por encargo para el Departamento de defensa de los estados unidos con el fin de servir de medio de comunicación entre distintas instituciones académicas, militares y estatales. su nombre es el acrónimo que se deriva de las siglas: Advanced Research Projects Agency Network.

Una de las necesidades a la hora de diseñar ARPANET es que en caso de ataque nuclear, la caída la desaparición de varios nodos de la red no afectara a la comunicación del resto de los nodos. Para ello se desarrolló un protocolo de comunicaciones que más adelante sirvió como patrón para diseñar el internet que utilizamos hoy en día.

Aunque el desarrollo no terminó hasta marzo de 1970, el primer mensaje enviado (y recibido) usando la red ARPANET fue enviado el 29 de octubre de 1969 por Charley Kline, en el nodo del SRI desde el nodo de la UCLA que decía «login».

A partir de ahí la red fue creciendo hasta que en 1982 la red adopta el protocolo TCP/IP y da lugar al nacimiento de Internet.

Lotería de Navidad

Este año hemos decidido adquirir un número del Colegio Profesional de Ingenieros Técnicos en Informática de Aragón para el Sorteo Extraordinario de Navidad.

Son boletos y tiene un coste de 20 euros.

Puedes ir adquirir el tuyo, y los que necesites, en la administración Nº26 de Zaragoza en C/ Monasterio de Siresa 22

¡Mucha suerte!

Curso cloud computing

ZARAGOZA DINÁMICA ofrece un programa de formación online gratuito en Arquitectura Cloud Computing, así como su certificación oficial Amazon Web Services.

El programa dará comienzo a finales de noviembre de 2020 y finalizará a finales de marzo.

El horario de lunes a viernes de 19 a 21 horas en aula virtual.

Los viernes, de forma opcional, se podrán seguir las clases de forma presencial.

El alumno aprenderá a:

- Tomar decisiones sobre arquitecturas a partir de los principios y las prácticas recomendadas sobre arquitecturas de AWS

- Usar los servicios de AWS para lograr que la infraestructura sea escalable, fiable y de alta disponibilidad

- Usar AWS Managed Services para lograr mayor flexibilidad y resiliencia en una infraestructura

- Aumentar la eficiencia de una infraestructura basada en AWS para incrementar el desempeño y reducir costos

- Usar el marco de buena arquitectura para mejorar las arquitecturas con las soluciones de AWS

Más información en: https://awscloud.zaragozadinamica.es/

Eduardo Peris asiste a la reunión del Consejo Consultivo para la Transformación Digital presidida por el Presidente del Gobierno

Eduardo Peris, Presidente del Consejo General de Colegios Oficiales de Ingeniería Técnica en Informática (CONCITI), ha asistido esta mañana a la Reunión en la que se ha constituido el Consejo Consultivo para la Transformación Digital.

La reunión ha estado presidida por el Presidente del Gobierno, Pedro Sánchez, y ha contado con la asistencia de la Vicepresidenta de Asuntos Económicos y Transformación Digital, Nadia Calviño, y los Secretarios de Estado de Digitalización e Inteligencia Artificial, y Telecomunicaciones e Infraestructuras Digitales.

El Consejo Consultivo es un órgano colegiado dotado de plena autonomía funcional, que asesorará al Ministerio de Asuntos Económicos y Transformación Digital en el diseño de la propuesta de las políticas del Gobierno en materia de transformación digital, en particular, en los ámbitos de las telecomunicaciones, las infraestructuras digitales, el despliegue de redes y servicios de comunicaciones electrónicas para garantizar la conectividad digital de los ciudadanos y empresas, los servicios de comunicación audiovisual, la digitalización de la economía, la Administración y la ciudadanía y el fomento y regulación de los servicios digitales y de la economía y sociedad digitales y tiene como funciones:

- Asesorar e informar al Departamento en la propuesta y ejecución de la política del Gobierno en materia de telecomunicaciones, infraestructuras digitales, despliegue de redes y servicios de comunicaciones electrónicas para garantizar la conectividad digital de los ciudadanos y empresas y servicios de comunicación audiovisual.

- Asesorar e informar al Departamento en la propuesta y ejecución de la política del Gobierno en materia de digitalización de la economía, la Administración y la ciudadanía y el fomento y regulación de los servicios digitales y de la economía y sociedad digitales.

- Valorar observaciones y comentarios, así como formular propuestas sobre los Planes, Agendas o Estrategias dirigidas a impulsar la transformación digital, la conectividad, el uso de las redes y servicios de telecomunicaciones y la digitalización de la economía, la Administración y la ciudadanía.

- Asesorar sobre la evaluación y el impacto de las políticas adoptadas por el Departamento y el Gobierno en materia de transformación digital, telecomunicaciones, infraestructuras digitales, conectividad digital, servicios de comunicación audiovisual y digitalización de la economía, la Administración y la ciudadanía.

- Asesorar sobre las actuaciones definidas por la estrategia España Digital 2025 y contribuir a su difusión

Eduardo Peris formará parte del Consejo Consultivo para la Transformación Digital impulsado por la Vicepresidencia Tercera del Gobierno

Eduardo Peris Decano del Colegio Profesional de Ingenieros Técnicos en Informática de Aragón, y Presidente del Consejo General de Colegios Oficiales de Ingeniería Técnica en Informática, formará parte del Consejo Consultivo para la Transformación Digital, órgano colegiado que asesorará al Ministerio de Asuntos Económicos y Transformación Digital, representando así, a toda la profesión.

La sesión de Constitución del Consejo, que será presidida por la Vicepresidenta Tercera del Gobierno y Ministra de Asuntos Económicos y Transformación Digital, tendrá lugar el próximo día 13 de octubre.

La Transformación Digital constituye una de las palancas fundamentales para relanzar el crecimiento económico, la reducción de la desigualdad, el aumento de la productividad, y el aprovechamiento de todas las oportunidades que brindan las nuevas tecnologías.

Es por ello, por lo que el Gobierno señaló como una de las prioritarias líneas de acción de sus políticas públicas el impulso de la conectividad digital, la digitalización y, en definitiva, de la transformación digital de la economía y de la sociedad española, plasmándose a nivel organizativo con la creación del Ministerio de Asuntos Económicos y Transformación Digital, como departamento de la Administración General del Estado encargado de la propuesta, coordinación y ejecución de la política del Gobierno en materia de telecomunicaciones y para la transformación digital, en particular impulsando la digitalización de las Administraciones Públicas.

La Orden Ministerial publicada, tiene como objeto la creación y regulación del Consejo Consultivo para la Transformación Digital como órgano colegiado dotado de plena autonomía funcional, que asesorará al Ministerio de Asuntos Económicos y Transformación Digital en el diseño de la propuesta de las políticas del Gobierno en materia de transformación digital, en particular, en los ámbitos de las telecomunicaciones, las infraestructuras digitales, el despliegue de redes y servicios de comunicaciones electrónicas para garantizar la conectividad digital de los ciudadanos y empresas, los servicios de comunicación audiovisual, la digitalización de la economía, la Administración y la ciudadanía y el fomento y regulación de los servicios digitales y de la economía y sociedad digitales.

El Consejo Consultivo para la Transformación Digital se adscribe a la persona titular del Ministerio de Asuntos Económicos y Transformación Digital y tiene carácter de comisión de trabajo de las contempladas en el artículo 22.3 de la Ley 40/2015, de 1 de octubre, de Régimen Jurídico del Sector Público y tendrá como funciones:

- Asesorar e informar al Departamento en la propuesta y ejecución de la política del Gobierno en materia de telecomunicaciones, infraestructuras digitales, despliegue de redes y servicios de comunicaciones electrónicas para garantizar la conectividad digital de los ciudadanos y empresas y servicios de comunicación audiovisual.

- Asesorar e informar al Departamento en la propuesta y ejecución de la política del Gobierno en materia de digitalización de la economía, la Administración y la ciudadanía y el fomento y regulación de los servicios digitales y de la economía y sociedad digitales.

- Valorar observaciones y comentarios, así como formular propuestas sobre los Planes, Agendas o Estrategias dirigidas a impulsar la transformación digital, la conectividad, el uso de las redes y servicios de telecomunicaciones y la digitalización de la economía, la Administración y la ciudadanía.

- Asesorar sobre la evaluación y el impacto de las políticas adoptadas por el Departamento y el Gobierno en materia de transformación digital, telecomunicaciones, infraestructuras digitales, conectividad digital, servicios de comunicación audiovisual y digitalización de la economía, la Administración y la ciudadanía.

- Asesorar sobre las actuaciones definidas por la estrategia España Digital 2025 y contribuir a su difusión

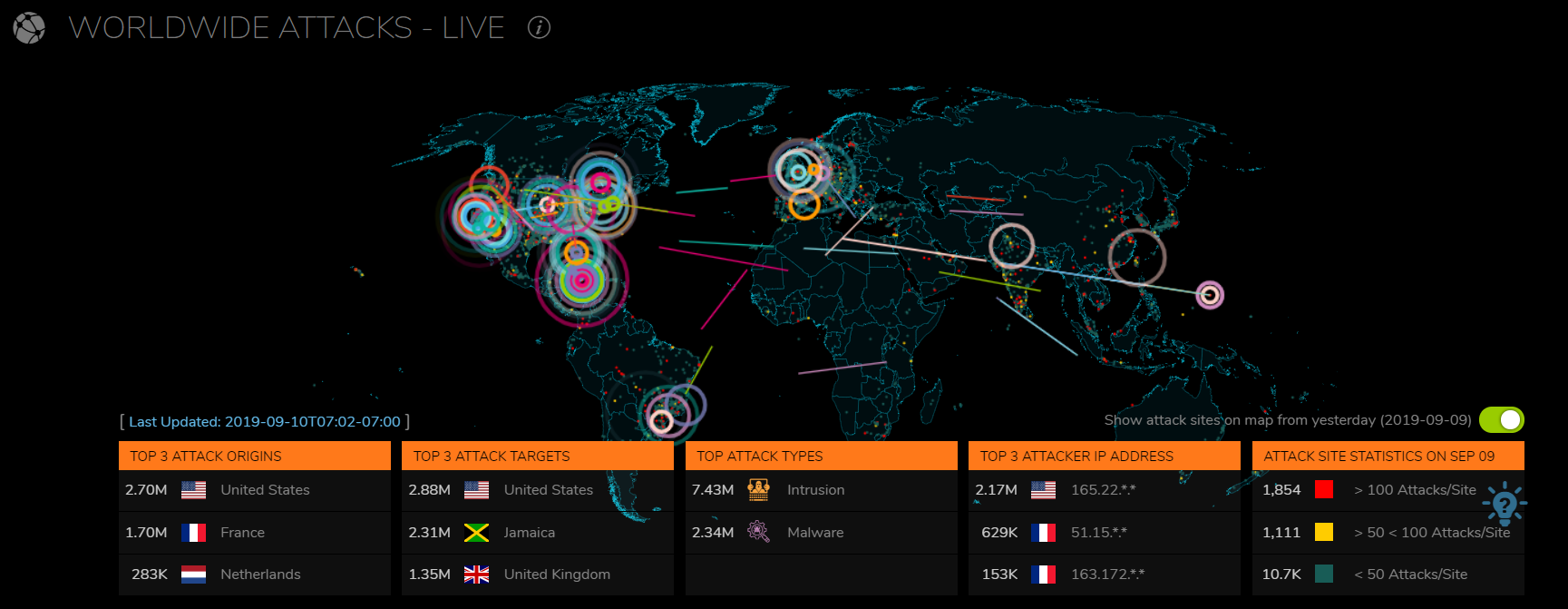

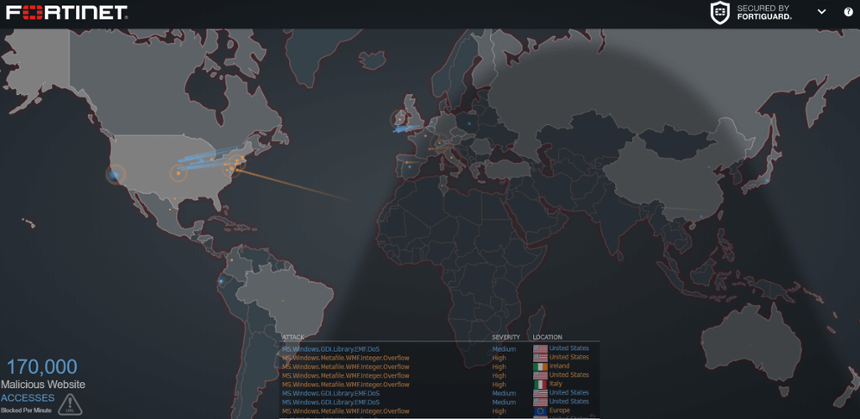

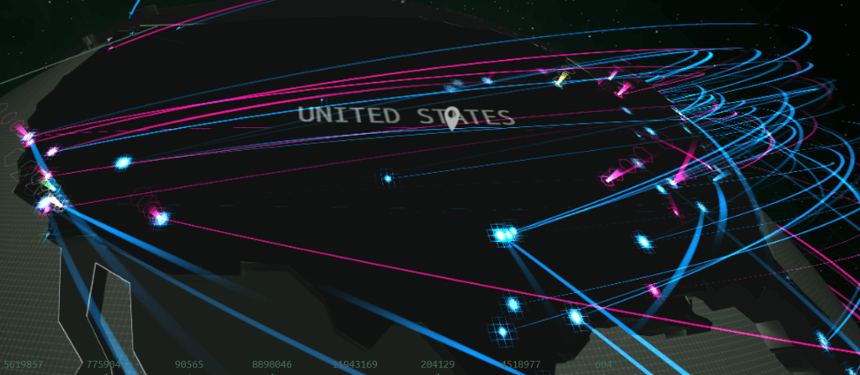

¿Cuántos ciberataques hay en internet?

Frecuentemente, sobretodo cuando hemos sido víctima de uno, podemos preguntarnos si hemos sido los únicos que hemos recibido un ataque (del tipo que sea). Y atendiéndonos a las cifras, es muy probable que no hayamos sido los únicos.

Se estima que hay un ciberataque cada 39 segundos (según un estudio de la Universidad de Maryland), durante la primera mitad de este año, 2020, se estima que ha habido más de 32.000 ataques graves. Y se estima que el año pasado se accedieron de forma ilícita a 4.1 Billones de datos.

Según el informe Data Breach Investigations Report 2020 de Verizon, durante la primera mitad del presente año, el phising representa casi el 20% del total de los ataques que se han producido siendo este tipo de ciberataque el segundo más frecuente durante este año.Lo cual representa un incremento frente a los ciberataques registrados hasta ahora.

¿Pero que representa diariamente estas cifras?

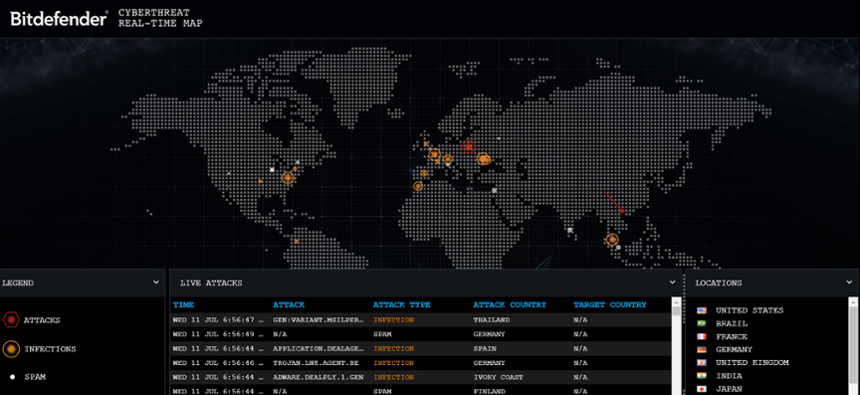

Que hayamos dicho que se produce un ciberataque cada 39 segundos puede parecer mucho o poco pero sin duda, si lo visualizamos, podemos hacernos una idea de la cantidad de ciberataques que se producen diariamente. Para ello hemos seleccionado podemos acceder a 7 mapas interactivos que muestran en directo los ciberataques o ciberamenazas detectadas (pulsar en la imagen para ir a cada mapa).

¿Cuánto contamina el SPAM?

Tal vez sea una pregunta que no te has hecho nunca, pero sí, un email produce contaminación, tal vez a priori puede parecer que no mucha (se calcula una media de 19 gramos de CO2 por email) pero pensemos que en 2019 se enviaron cada día aproximadamente 236 millones de emails y se espera en 2020 lleguemos a los 240 millones, de los cuales el 90% son SPAM o correo basura.

Eso implica que el correo SPAM genera diariamente aproximadamente 4.104 toneladas de CO2 el equivalente a un 10% de lo contaminan todos los vuelos comerciales del mundo en ese mismo día. Poca broma.

Pero no solo eso, cada email que almacenemos en nuestras bandejas contamina de media 10 gramos de CO2 al año, que también parece poco, pero… ¿te has parado a mirar cuantos email tienes almacenados en la carpeta de SPAM o en la papelera? (no vamos a entrar en las demás carpetas). Multipliquemos esa cantidad que acabas de mirar por el total de cuentas de email que hay por el mundo. ¿A que ya no es tan irrisoria la polución que produce un email?.

¿Como contamina un email?

Principalmente contamina por el gasto de energía que se necesita para mantener los servidores de correo, las redes de comunicaciones, los sistemas de refrigeración de los servidores,etc…

Según la revista nature en su numero de septiembre de 2018 se estimaba que las necesidades energéticas de todo ello ascendía a 200 terawatios hora (TWh) cada año, que si lo ponemos en el contexto de un país como España supondría casi un 75% de su consumo anual total.

No todo son malas noticias.

Desde hace unos años las principales compañías proveedoras de servicios (Como Google, Yahoo, Apple, Microsoft…) iniciaron una serie de iniciativas para reducir la contaminación y el consumo de sus servidores optando cada vez mas por el uso de energías renovables y de la implantación de una serie de protocolos que permitan el filtrado de los correos de SPAM y eviten su propagación (y con ello la reducción del gasto energético).

¿Que se puede hacer?

El colegio Profesional de Ingenieros Técnicos en Informática de Aragón en aras del cumplimiento de la agenda 2030 y buscando no solo la reducción del consumo energético, también la mejora de los servicios de correo electrónico recomendamos los siguientes consejos.

Como usuario, lo único que podemos pedirte es:

- Haz un mantenimiento de tus carpetas de email de vez en cuando y elimines aquellos emails que ya no son necesarios ser almacenados.

- Que le pidas a quien administre tu servidor de correo que aplique un filtro antiSPAM que impida que se te llenen las carpetas de correo no deseado y ejecuta un filtro antiSPAM en tu programa de correo para complementar al del servidor.

- Plantéate desapuntarte a esas listas de correo que no lees y que posiblemente ya no recuerdas el porqué te apuntaste.

Como administrador:

- Implementa filtros antiSPAM, configura en el servidor los registros SPF, DKIM y DMARC para no solo impedir la entrada de SPAM, también de ataques de phising.

- Trata que los servidores consuman energía limpia.

Como empresario/encargado de marketing:

- El envío de emails no solicitados de forma masiva nunca fueron un buen sistema de marketing y no va cambiar eso en un futuro próximo (si es que alguna vez cambia). Plantéese otras formas de promoción más efectivas y menos molestas.