Tag ciberseguridad

Día Mundial de la Contraseña

Eduardo Peris, Decano del Colegio, ha intervenido esta mañana en Aragon TV, con motivo del Día Mundial de la Contraseña (4 de mayo de 2023), y en el que ha hablado sobre #Ciberseguridad

Aniversario del ataque de WannaCry

A priori puede parece extraño que desde el Colegio Profesional de Ingenieros Técnicos en Informática de Aragón recordemos el aniversario de un ataque que afecto a miles (por no decir millones ) de ordenadores en todo el mundo, que causo perdidas millonarias y algún fallecido (afecto a hospitales y servicios de salud), pero lo cierto es que creemos que es necesario recordar dicho ataque porque aunque parezca increíble, a día de hoy todavía siguen siendo vulnerables a este virus más del 2 millones de ordenadores en el mundo, si es que no son más.

Qué fue ¿Qué es el virus WannaCry?

El virus Wannacry es uno de los primeros virus que «secuestraban» tu ordenador cifrando los datos de tu equipo para posteriormente pedirte un rescate por el mismo. Lo cierto es que ya existían virus similares que bloqueaban tu ordenador pero no cifraban tus datos.

El virus para propagarse, se aprovechaba de una vulnerabilidad del sistema SMB por el que compartimos carpetas e impresoras en red. Dicha vulnerabilidad fue descubierta por la NSA y filtrada por el grupo de hackers Shadow Brokers el 14 de abril de 2017. Paradójicamente, el parche que corregía dicha vulnerabilidad se publica 14 de marzo de 2017, un mes antes de la filtración de la vulnerabilidad.

Si todos o la mayoría de los sistemas se hubieran actualizado el impacto del ataque habría sido residual, pero lo cierto es que el 12 de mayo de 2017 se produjo un ataque a escala global que afecto a cientos de miles de ordenadores en todo el mundo, incluyendo servicios esenciales como hospitales o comunicaciones.

¿Estamos seguros en la actualidad?

La respuesta corta es NO. Todavía hay muchos ordenadores desactualizados en el mundo que son vulnerables a este virus y nos sorprendería comprobar que muchos de ellos están en lugares críticos para nuestra sociedad.

¿Que podemos hacer para protegernos?

Lo principal para evitar o minimizar el riesgo de sufrir un ataque (ya sea por Wannacry u otro malware) es mantener nuestros sistemas actualizados y protegidos. Sabemos que muchas veces es frustrante la ventana o el mensaje que nos indica que debemos esperar a que se completen X número de actualizaciones, pero debemos pensar que si no lo hacemos, las vulnerabilidad que se hayan detecta en nuestro sistema operativo no se van a corregir solas.

El otro consejo que os ofrecemos es mantener una copia de seguridad actualizada o lo suficientemente actualizada que os permita prescindir de todo aquello que os ha bloqueado el malware sin perdida o con la mínima perdida posible. Es más si podeis mantener 2 copias de seguridad en 2 sistemas distintos, mejor aun.

¿Hemos aprendido la lección?

Me temo que de nuevo la respuesta corta es, NO.

Hace unos pocos días se detecto un ataque contra los NAS de la marca Qnap que se podrían haber evitado si las victimas hubieran actualizado el sistema operativo con el parche que se había publicado meses atrás.

Soy una victima del Wannacry o de otro ransomware, ¿Que hago?

Lo primero es aislar el ordenador de la red para que no pueda contaminar al resto de ordenadores, lo que básicamente es desconectarlo de la red.

Lo segundo es visitar la página Centro criptológico nacional para consultar si hay algún remedio para el malware que nos afecta. Y si no sabemos o no nos atrevemos a hacerlo, consultar con un profesional. Si existe dicho remedio, recuperar los datos que necesitamos y reinstalar el equipo con un sistema operativo actualizado.

Si no hay un software que combata el ransomware, NUNCA pagar, hacerlo lo único que consigue es perpetuar el negocio del secuestrador y/o financiar otras cosas peores como la trata de personas o el terrorismo.

¿Cuántos ciberataques hay en internet?

Frecuentemente, sobretodo cuando hemos sido víctima de uno, podemos preguntarnos si hemos sido los únicos que hemos recibido un ataque (del tipo que sea). Y atendiéndonos a las cifras, es muy probable que no hayamos sido los únicos.

Se estima que hay un ciberataque cada 39 segundos (según un estudio de la Universidad de Maryland), durante la primera mitad de este año, 2020, se estima que ha habido más de 32.000 ataques graves. Y se estima que el año pasado se accedieron de forma ilícita a 4.1 Billones de datos.

Según el informe Data Breach Investigations Report 2020 de Verizon, durante la primera mitad del presente año, el phising representa casi el 20% del total de los ataques que se han producido siendo este tipo de ciberataque el segundo más frecuente durante este año.Lo cual representa un incremento frente a los ciberataques registrados hasta ahora.

¿Pero que representa diariamente estas cifras?

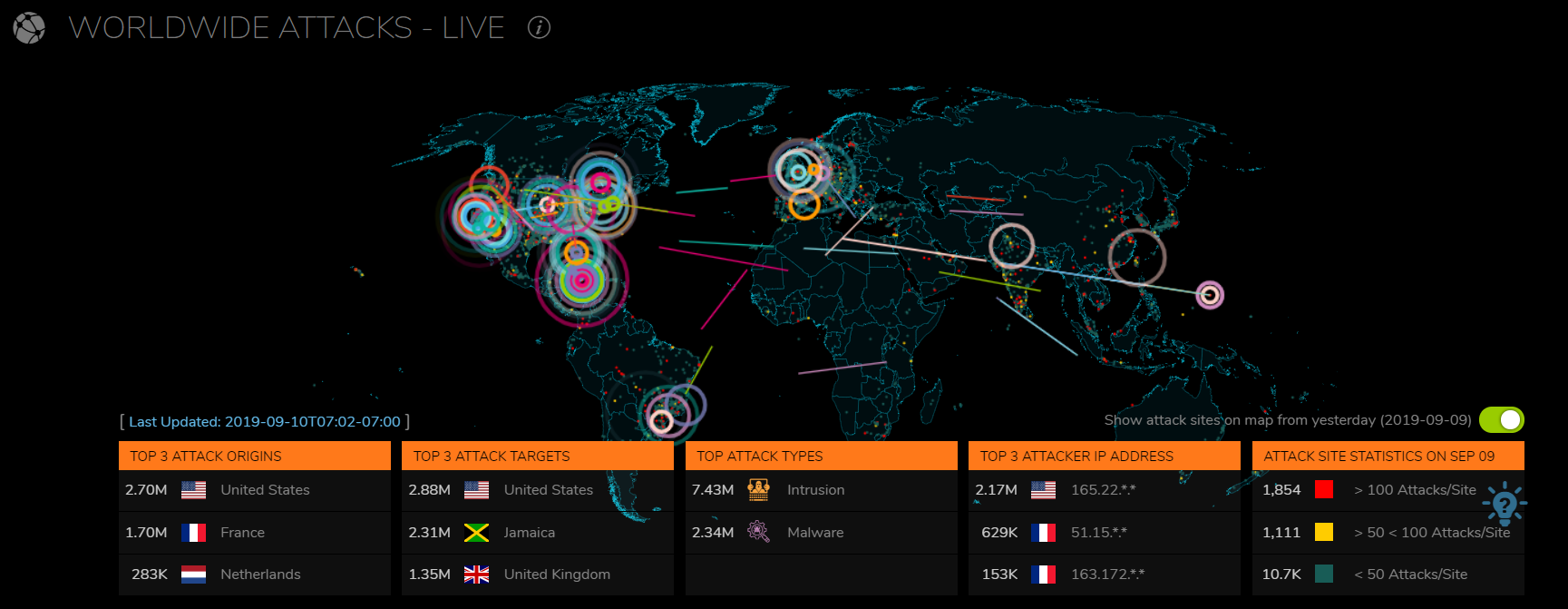

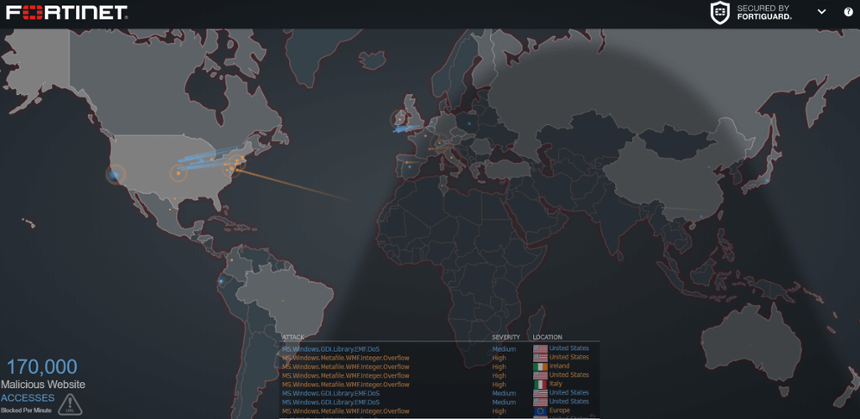

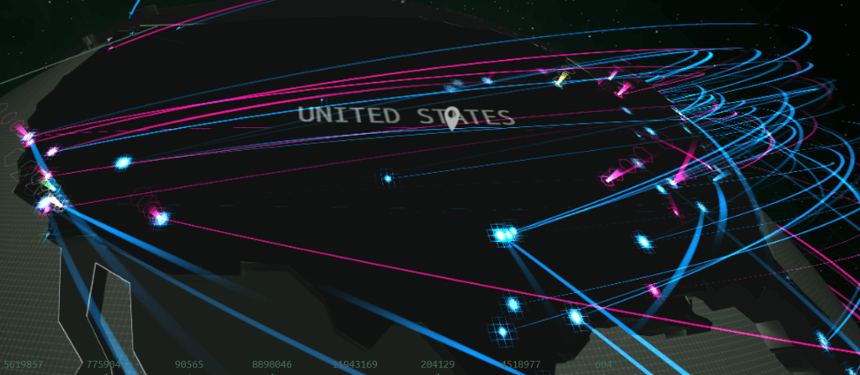

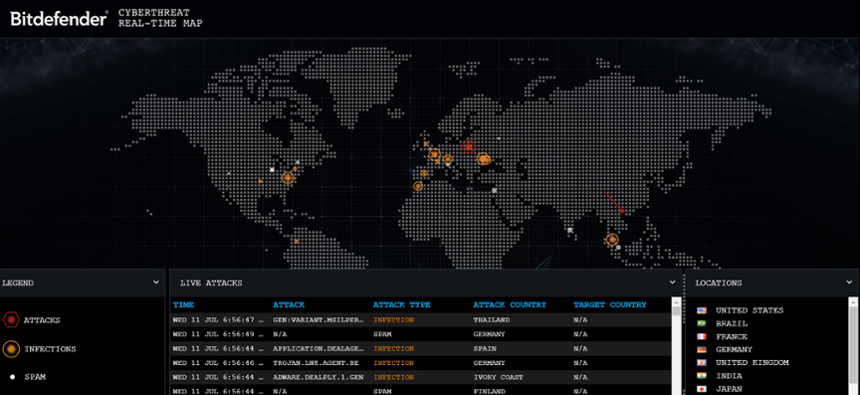

Que hayamos dicho que se produce un ciberataque cada 39 segundos puede parecer mucho o poco pero sin duda, si lo visualizamos, podemos hacernos una idea de la cantidad de ciberataques que se producen diariamente. Para ello hemos seleccionado podemos acceder a 7 mapas interactivos que muestran en directo los ciberataques o ciberamenazas detectadas (pulsar en la imagen para ir a cada mapa).

Ataques informáticos: ¿Qué es el vishing y cómo protegernos?

Hace unas semanas explicamos que era el phising y cómo protegernos de ello y aprovechando de la alerta que ha hecho el FBI sobre el aumento de este tipo de ataques en el mundo durante 2020. Hoy hablaremos de una modalidad que si bien en principio no es un ataque informático, como veremos más adelante, ha acabado siendolo.

El vishing es una estafa en la que se suplanta la identidad de una entidad, o de una persona con el fin que la víctima proporcione al estafador una serie de información que le permita acceder a nuestras cuentas bancarias, tarjetas de crédito, etc… Para ello echará mano de voces automatizadas que simulen las centralitas de los servicios a los que suplantan.

Si esto acabara aquí, lo único que relacionaría esta estafa con la informática sería el sintetizador de voz por ordenador que está utilizando el estafador. Pero y si el estafador es capaz de suplantar la centralita del servicio que esta suplantando y si el estafador es capaz de simular la voz de la persona que nos atiende en nuestra oficina bancaria y si el estafador recrea por completo el menu telefónico del servicio suplantado…

¿Como comienza el ataque de Vishing?

La estafa suele comenzar con un SMS a nuestro teléfono indicandonos la realización de un pago por una compra que, evidentemente, no hemos hecho (también puede ser la activación no solicitada de un servicio de una empresa con la que solamos trabajar). A los pocos segundos recibiremos una llamada haciendose pasar por el banco o la empresa que supuestamente nos ha escrito el SMS(o nos incitará desde el mensaje a llamar a un teléfono). Si el estafador tiene medios suficientes, nos llamará desde el teléfono del banco o de la empresa suplantada. Y si el ataque es más dirigido, incluso oiremos la voz de quien nos atiende en la oficina del banco o de la empresa mediante software deep voice (un software que permite sintetizar artificialmente la voz de una persona a partir de muestras tomadas previamente).

¿Que nos va a pedir?

Principalmente datos de acceso, datos bancarios, datos personales… sobretodo bancarios.

¿Siempre van a simular ser un banco?

No siempre, hace unos meses, durante la cuarentena mucha gente recibió una llamada de alguien haciendose pasar por un empleado de microsoft que decía con un español con acento ingles (forzado) que había un problema con nuestra licencia de Windows 10.

¿Cuales son las victimas potenciales?

Sobretodo personas que no tengan mucho conocimiento tecnológico y que pueda confiarse y bajar la guardia.

¿Pero si son capaces de simular todo eso, como me protejo?

Lo primero es haciendo incampie en uno de los consejos que se daban con el Phising:

- Recordar que ninguna entidad bancaria o empresa seria te solicitará tu información bancaria por SMS.

Pero también no esta demás:

- No llamar al teléfono que recibamos de un SMS, llamar a nuestra oficina marcando el teléfono (o usando nuestra agenda).

- Si recibimos una llamada de este estilo, colgar y llamar a la empresa directamente, para que nos confirmen lo que nos contaba la llamada (normalmente nos confirmarán que no nos han llamado)

- Nunca dar datos bancarios o personales a un desconocido que nos haya llamado por teléfono.

- Y sobretodo el sentido común es nuestra mejor arma.

¿Que hago si he sido víctima de vishing?

Si el ciberdelincuente ha conseguido tus datos y ya ha realizado una operación que te perjudique de alguna manera, te recomendamos realizar las siguientes medidas:

- Denunciar el hecho ante la policía. Si el ataque ha resultado en un perjuicio económico o moral, lo más recomendable es denunciar el hecho para que se realice una investigación de la policía que permita encontrar al ciberdelicuente.

- Alertar a los servicios afectados del hecho. Tanto si el servicio es un servicio de banca online como si otra clase de servicio, le recomendamos que ponga en aviso a la empresa propietaria del servicio porque este tipo de ataques suelen ser masivos y puede haber más víctimas.

- Si va a tomar medidas legales, Contratar a un forense informático colegiado (Ingeniero Técnico Informático o Graduado en Ingeniería Informática) para la obtención de pruebas. Un forense informático obtendrá toda prueba que pueda serle útil a la hora de interponer acciones legales contra el ciberdelincuente o para anular las acciones que se hayan realizado.

Protegiendo tus dispositivos conectados.

El Internet de las Cosas (IoT, en inglés) es el concepto que ha sido asignado a todos aquellos objetos o dispositivos que están interconectados a través de Internet.

A día de hoy existen multitud de objetos conectados a Internet: coches, cámaras, drones, medidores de consumo de energía, relojes, sistemas de iluminación, impresoras, electrodomésticos, muebles, ropa y hasta cepillos de dientes.

En esta nueva era tecnológica, un frigorífico conectado a un smartphone o a una tablet puede informar sobre los alimentos que están a punto de caducar y hacer la lista de la compra, y un cepillo de dientes inteligente es capaz de detectar si existe alguna caries y pedir cita con el dentista. Pero estas ventajas pueden tornarse en un potencial peligro si no aseguramos correctamente dichos dispositivos.

En la actualidad, los datos que se pueden extraer de un dispositivo inseguro son considerados activos muy valiosos y se venden en el mercado negro por un alto precio.

Para evitar que los dispositivos inteligentes lleguen a ser vulnerados y los datos privados, desde el Colegio Profesional de Ingenieros Técnicos en Informática de Aragón os recomendamos las siguientes acciones:

- Cambiar las contraseñas que traen por defecto. Hay que tener en cuenta que la mayoria de estos dispositivos vienen con una contraseña por defecto comun a TODOS esos dispositivos, por lo que cambiar dicha contraseña por otra más segura elevará la seguridad del dispositivo. Y, si además, elegimos una contraseña distinta para cada dispositivo elevaremos muchisimo más la seguridad de nuestro hogar.

- Mantener actualizado el «firmware» de todos los dispositivos. A veces esto se realiza de forma automática, pero frecuentemente tendremos que hacerlo de forma manual.

- Desactivar la opción «autoconectar» de todos los dispositivos para evitar que se conecten a la red wifi del vecino o de un posible atacante.

- Comprobar periodicamente las alertas de seguridad de nuestro dispositivo. Cuando se produce un ataque a un dispositivo, o se descubre un fallo en la seguridad del mismo, el fabricante, o mejor dicho, un fabricante responsable, publicará un aviso en su web para alertar a los usuarios del problemas y de su solución.

- Si no vamos a utilizar las caracteristicas que necesitan que el dispositivo se conecte a internet, no lo conecte a internet. Esto no solo le proporcionará un ahorro de energia, tambien un extra de seguridad porque no se olvidará de la conexión de ese dispositivo.

Ataques informáticos: ¿Qué es el ransomware y cómo protegernos?

Todos guardamos en nuestros dispositivos fotos, documentos, hojas de cálculo, videos, música, etc… que a veces usarmos a diario y a veces simplemente los almacenamos para conservarlos.

Pero, ¿qué sucedería si todos esos archivos fueran «secuestrados» y no pudieras acceder a ellos? ¿Estria dispuesto a perder todos esos ficheros y recuerdos? Pues eso es lo que pasa cuando te infecta con un Ransomware y Por desgracia es una amenaza cada vez más frecuente que afecta por igual tanto a personas como a empresas.

Es por ello que desde el Colegio Profesional de Ingenieros Técnicos en Informática de Aragón, te ofrecemos algunos consejos para evitar ser víctima o si por desgracia, te infectan, que el daño sea reducido.

¿Qué es un Ransomware?

Un software Ransomware es un programa malicioso cuyo objetivo es bloquear el acceso al equipo y/o a los archivos que contiene para, posteriormente exigir un rescate a cambio de recuperarlos en parte o en su totalidad.

Existen varias clases de ransomware segun su comportamiento: desde las el menos peligroso sólo impiden el funcionamiento normal del dispositivo hasta la version más peligrosa, que cifra todo el contenido del dispositivo impidiendo que puedas acceder a su contenido.

¿Cómo se infecta un dispositivo?

Hay varias formas por las cuales podemos ser victimas de un Ransomware, desde la mas típica que es el email, hasta la más atípica como puede ser actualmente mediante un SMS:

- Correo electrónico, Con un funcionamiento similar al phising, el ciberdelicuente ( o los ciberdelincuentes) enviaran un email suplantando a una empresa, organización o persona que contiene un enlace o un fichero al que nos incitan a abrir con diferentes excusas (la recepcion de un paquete, una factura que nos quieren abonar, un premio que hemos ganado en un concurso en ql eu no hemos participado…).

- SMS/MMS y WhatsApp, Con el mismo espiritu, tambien el ciberdelincuente tambien puede intentarlo mediante un mensaje SMS o por un enlace enviado desde Whatsapp, solo que en esta ocasión el objetivo no suele ser un ordenador, en este caso el objetivo suele ser un dispositivo móvil.

- Redes sociales, A veces, se utilizan cuentas falsas de Redes sociales o cuentas robadas para distribuir el ransomware, en este caso suelen incitar a que nos instalemos un software maravilloso que ademas es gratuito o hay una oferta para que lo pruebes de por vida de forma gratuita, etc…

- Archivos descargados desde Internet, Los ficheros de origen dudoso o de origen no oficial puede contener malware y dentro de ese malware cada vez es mas frecuente que contengan ransomware.

- Vulnerabilidades del sistema, Sin duda esta es la forma más peligrosa porque es un sistema silencioso de infectarse y de propagar la infeccion dentro de nuestro sistema. En este caso el ciberdelincuente utiliza una vulnerabilida del sistema para introducir el software en nuestro equipo y utilizarlo como «cabeza de playa» para acceder al resto de nuestros dispositivos.

¿Cómo evitar o mitigar la amenaza?

Para protegerte del Ransomware te aconsejamos seguir estos consejos:

- Mantén el sistema operativo, las aplicaciones y el antivirus siempre actualizados. Así los ciberdelincuentes tendrán mas dificil infectar tu dispositivo.

- Evita abrir archivos adjuntos o acceder a enlaces en correos electrónicos no esperados, SMS, servicios de mensajeria, redes sociales, incluso si lo recibes de un remitente conocido.

- Ten cuidado cuando descargues e instales aplicaciones: procura evitar las webs no oficiales, sobre todo evita aquellas aplicaciones que te resulten extrañas. Y evita la descarga de aplicaciones o programas pirateados, ya que son una fuente habitual de infección.

- Manten una copia de seguridad de tus archivos en un sistema desconectado de la red. Para que en caso de ser infectado poder mitigar el daño o neutralizarlo por completo.

Mi equipo ha sido «secuestrado» ¿qué hago?

Si estas siendo victima de este ataque lo primero que debes saber que pagar no garantiza nada, de hecho, en muchas ocasiones, el hecho e pagar implica que el ciberdelicuente considera que puedes VOLVER a pagar, además si pagas, estarás contribuyendo a a que esta actividad delictiva sea lucrativa y, por lo tanto, persista en el tiempo. Eso además, insistimos, que no vas a tener ninguna garantía de recuperar tus archivos.

Dependiendo del nivel de bloqueo que se haya producido deberias hacer lo siguiente:

- Localiza (si es posible) el origen de la infección(un email, un sms, fichero descargado…) y eliminala para evitar volver a caer en la trampa.

- Analiza el dispositivo con un antivirus actualizado.

- En el caso de que el ransomware haya cifrado los archivos, la única solución 100% efectiva es reinstalar el sistema y/o recuerar los datos de una copia de seguridad.

- Denuncia el hecho.

¿Y si no tengo hecha una copia de seguridad?

Sinceramente, poco, puedes intentar desencriptar los datos con alguna herramienta especifica del tipo de ataque, pero ya de primeras te advertimos que es complicado.

En este punto lo único que podemos decirte es que añadas a tu quehaceres diarios el hacer una copia de seguridad para evitar que te vuelva a pasar.

Jornadas MUNDO POST COVID19: «LA TECNOLOGÍA DEL MAÑANA»: Javier Candau

Javier Candau, Director del Departamento de Ciberseguridad del Centro Criptológico Nacional, cuya ponencia se titulaba “La Ciberseguridad en tiempo COVID-19”, ha explicado los principales ataques sufridos desde el 2017 y cómo se ha respondido desde el CCN. A su vez ha coemntado que durante el periodo de confinamiento se han realizado pocos incidentes en el sector Sanitario, que se han producido alertas de phising, pero atacando sectores de la Administración, y que incluso alguna alerta de la UE fue sobredimensionada

Además ha manifestado que durante la pandemia, el CCN y la Secretaría de Estado de Administración digital han activado el grupo de trabajo de seguridad ampliado con 125 representantes de departamentos de seguridad de las CCAA, servicios de salud y el ministerio de Sanidad con el objetivo de reforzar la seguridad del sector sanitario.