Tag curso

Ciclo de Webinars sobre el «Marco Europeo de Competencias Digitales»

El Marco Europeo de Competencias Digitales para la Ciudadanía, también conocido como DigComp, se presenta como una herramienta diseñada para mejorar las competencias digitales de los ciudadanos.

Es por todo ello que desde el Colegio Profesional de Ingenieros Técnicos en Informática de Aragón organizamos un ciclo de dos Webinars gratuitos, a través de Zoom, sobre dicho marco.

Está orientado a toda la ciudadanía: Profesionales, emprendedores, directivos, trabajadores, estudiantes, autónomos, personas sin empleo, …

SESIÓN 1: DIFUSIÓN Y JUSTIFICACIÓN DEL MARCO

Día: 25 de noviembre de 2020

Horario: De 16:30h a 17:30h

SESIÓN 2: EXPERIENCIAS DE APLICACIONES ACTUALES

Día: 2 de diciembre de 2020

Horario: De 16:30h a 17:30h

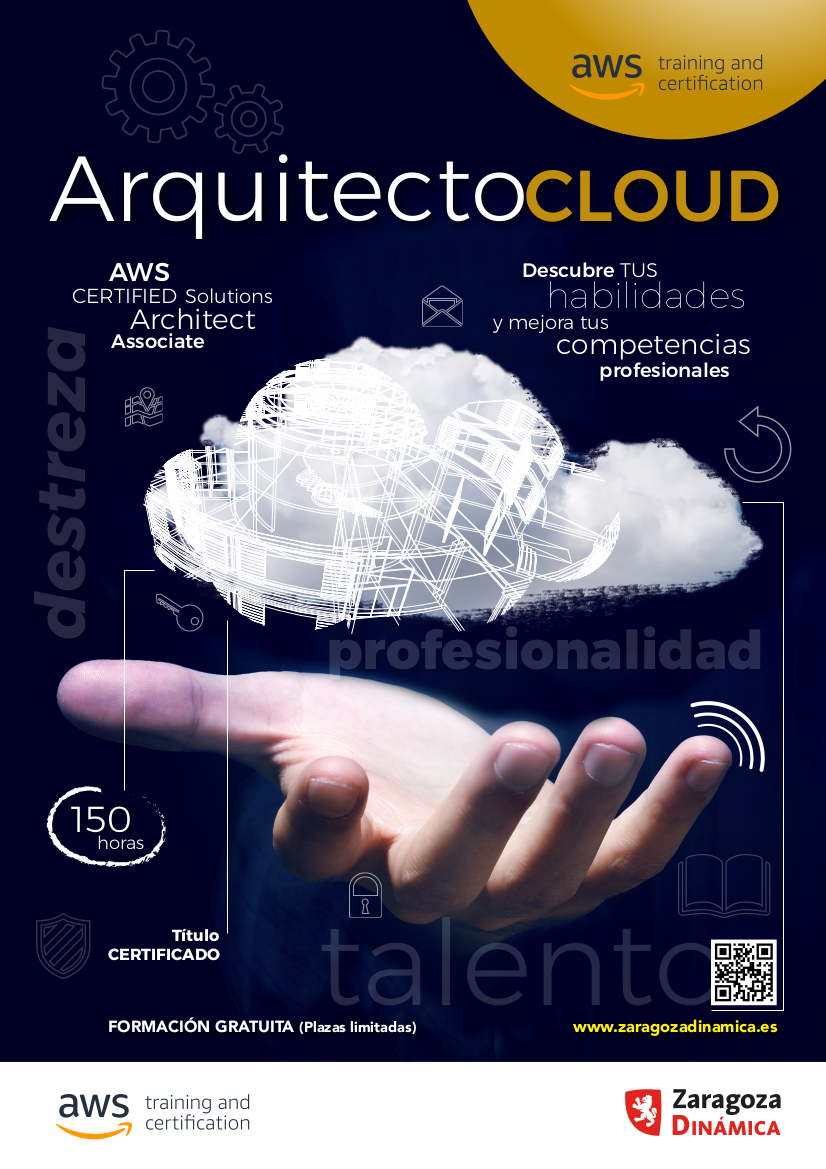

Curso cloud computing

ZARAGOZA DINÁMICA ofrece un programa de formación online gratuito en Arquitectura Cloud Computing, así como su certificación oficial Amazon Web Services.

El programa dará comienzo a finales de noviembre de 2020 y finalizará a finales de marzo.

El horario de lunes a viernes de 19 a 21 horas en aula virtual.

Los viernes, de forma opcional, se podrán seguir las clases de forma presencial.

El alumno aprenderá a:

- Tomar decisiones sobre arquitecturas a partir de los principios y las prácticas recomendadas sobre arquitecturas de AWS

- Usar los servicios de AWS para lograr que la infraestructura sea escalable, fiable y de alta disponibilidad

- Usar AWS Managed Services para lograr mayor flexibilidad y resiliencia en una infraestructura

- Aumentar la eficiencia de una infraestructura basada en AWS para incrementar el desempeño y reducir costos

- Usar el marco de buena arquitectura para mejorar las arquitecturas con las soluciones de AWS

Más información en: https://awscloud.zaragozadinamica.es/

Gran éxito de participación en el Curso Básico Peritajes Informáticos

El pasado Sábado 18 de enero, el Colegio celebró el II curso Básico de Peritajes Informáticos ofrecido hacia nuestros colegiados y precolegiados, e impartido por el Vicedecano Oscar García.

Desde aquí, queremos agradecer a todos los asistentes al curso su interés y que permitió completar el total de número de plazas ofertadas. Al final del curso, todos los presentes afirmaron haberse cumplido las expectativas que habían depositado en este tipo de formación.

También queremos agradecer el apartado dedicado a Mediación, en el que nuestro Decano Eduardo Peris explicó en que consiste, y su aplicación dentro del contexto de la informática forense y su creciente importancia dentro de la sociedad actual.

curso peritos 2020

curso peritos 2020

curso peritos 2020

curso peritos 2020

curso peritos 2020

Curso Básico Peritajes Informáticos

Día: 18 de ENERO de 2020

Lugar: Sede Colegio Profesional de Ingenieros Técnicos en Informática de Aragón (C/ Mártires 2; 50003 Zaragoza)

Inscripción: formacion@cpgiiaragon.es (Hasta el 10 de enero de 2020)

CURSO BÁSICO PERITAJES INFORMÁTICOS

Bloque 1: Introducción al Peritaje Informático, Aspectos legales y jurídicos.

i. Tipos de Peritajes: Civil, Penal, Laboral, Otros.

ii. Fases del juicio y sus actores.

iii. Careos, contrapericiales y relaciones entre compañeros.

iv. Presupuesto, provisión de fondos y facturación.

v. Informe pericial.

Bloque 2: Informática forense.

i. Procedimientos y Técnicas Periciales.

ii. Extracción y análisis de evidencias

a. Que es una evidencia.

b. Tipos de evidencias.

c. Rfc3227.

iii. Cadena de custodia.

iv. Herramientas comunes.

v. Presentación de evidencias junto con el informe.

vi. Casos más frecuentes:

a. Análisis de emails

b. Análisis de redes sociales y/o servicios de mensajería móvil.

c. Análisis un sistema de almacenamiento en busca de pruebas.

d. Suplantación de identidad (personal y corporativa)

vii. Casos especiales:

a. Registro

b. Violencia de Genero

c. Pornografía infantil

Taller Scratch Navidad 2019

El Colegio Profesional de Ingenieros Técnicos en Informática de Aragón, en colaboración con la Fundación Ibercaja organiza esta actividad gratuita para ti y tu familia.

El jueves 26 de diciembre, en las instalaciones de la Fundación Ibercaja situadas en el patio de la infanta (Calle San Ignacio de Loyola nº16 de Zaragoza), celebramos talleres gratuitos de Scratch para niñ@s de edades comprendidas entre 7 y 12 años. Los niñ@s menores de 10 años asistirán al taller acompañados de un adulto. Cada participante tiene que traer su ordenador portátil.

Se han organizado:

1º.- 10:00h-11:30h: taller de REALIDAD AUMENTADA para niñ@s de 10 a 12 años inclusive. (Se requieren conocimientos previos de Scratch y portátil con webcam) [INSCRIPCIONES]

2º.- 12:00h-13:15h: taller de iniciación a Scratch para niñ@s de 7 a 9 años inclusive. (NO se requieren conocimientos previos de Scratch) [INSCRIPCIONES]

3º.- Además, se realiza una actividad Scratch de REALIDAD AUMENTADA que no requiere inscripción, estará disponible desde las 10:00h hasta las 12:30h, para todas las edades. [INSCRIPCIONES]

IMPORTANTE. El número de plazas es limitado.

Si quieres inscribir a varios niñ@s, rellena un formulario para cada uno de ell@s

¡¡No te lo pierdas!!

Más información [Fundación Ibercaja]Descarga e información sobre Scratch [Página oficial de Scratch]

PRESENTACIONES DE IMPACTO: Aprende el arte de impactar a tu audiencia

Al igual que todo buen profesional imaginamos que estás buscando oportunidades para desplegar tu talento, liderazgo y habilidad directiva al máximo nivel en la organización o al máximo posible en tu posición actual. Por eso, desde el Colegio de Ingenieros Técnicos en Informática de Aragón hemos diseñado unos talleres eminentemente prácticos, que te ayuden en tu crecimiento y desarrollo profesional.

Para continuar con esta actividad formativa vamos a realizar el curso, «PRESENTACIONES DE IMPACTO: Aprende el arte de impactar a tu audiencia» ya que el hablar bien en público, es una herramienta indispensable para todos aquellos que deseen una exitosa carrera profesional, por ser la competencia mas valorada en los entornos profesionales.

Es un taller eminentemente. práctico, en formato de grupo reducido, y en dos jornadas consecutivas de ocho horas de duración, donde se abordan todas las claves para hacer presentaciones en público interesantes y entretenidas, pero sobre todo, para conseguir transmitir de forma eficaz las ideas.

Objetivos del curso:

- Ganar en confianza.

- Descubrir las formas de argumentar de forma sólida.

- Aprender a manejar tus emociones y la de los demás.

- Convencer y crear vínculos de compromiso con todo tipo de públicos.

- Utilizar de forma correcta el lenguaje verbal como el no verbal para ganar credibilidad y lograr tus objetivos.

El coste del curso real es de 85€ por persona, pero el Colegio colabora para que el coste sea de 65€ POR COLEGIADO. Las PLAZAS SON LIMITADAS por lo que te pedimos, SI ESTÁS INTERESADO, APÚNTATE ANTES DEL DÍA 18 DE OCTUBRE en formacion@cpgiiaragon.es

El curso se realizará el VIERNES 25 DE OCTUBRE DE 18:00H A 21:00H Y EL SÁBADO 26 DE OCTUBRE DE 9:00 H A 14:00H en la SEDE DEL COLEGIO (C/MÁRTIRES 2; 50003 ZARAGOZA)

Celebración del I seminario de tasaciones de bienes informáticos

Este sábado pasado el colegio celebro el I seminario de Tasación de bienes informáticos orientado hacia nuestros colegiados e impartido por el Vicedecano Oscar García Mendoza.

Hay ciertos temas que a pesar de estar vinculados a nuestra profesión como ingenieros, pasan desapercibidos mientras cursamos la carrera. La tasación de bienes es uno de esos temas.

El objetivo del seminario que se impartó el pasado sábado es explicar los principales métodos que se utilizan para tasar bienes informáticos y sobretodo, hacer ver a los asistentes que ya poseen las capacidades y los conocimientos necesarios para realizar este tipo de trabajos.