Author Cpgiiaragon

Eduardo Peris, Decano del CPGIIAragón , miembro del Consejo Asesor de Telecomunicaciones e Informática

Eduardo Peris, Decano del Colegio Profesional de Ingtenieros Técnicos en Informática de Aragón, ha sido designado miembro del Consejo Asesor de Telecomunicaciones e Informática.

La Ley 7/2001, de 31 de mayo, de creación de la entidad pública Aragonesa de Servicios Telemáticos, establece en su artículo 5, en el que se regulan los órganos rectores de la entidad, que “existirá, además, un Consejo Asesor de Telecomunicaciones e Informática con funciones de carácter consultivo y de asesoramiento”.

El Boletín Oficial de Aragón publicó el pasado 7 de agosto el DECRETO 63/2020, de 30 de julio, del Gobierno de Aragón, por el que se nombra a los miembros del Consejo Asesor de Telecomunicaciones e Informática.

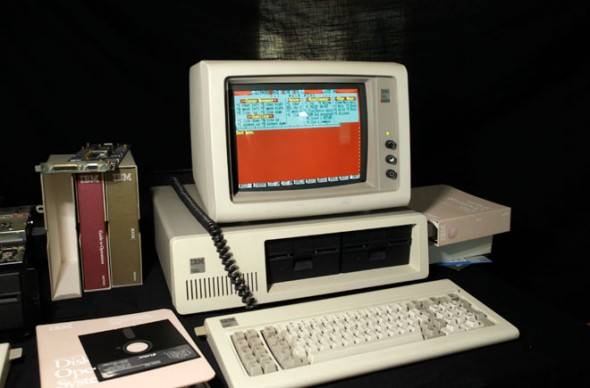

Aniversario del lanzamiento del IBM PC

El 12 de agosto de 1981 es una fecha que todo ingeniero deberia tener marcada en su calendario porque marcó un antes y un después en el mundo de los computadores.

Un día tal como hoy IBM lanzo al mercado el IBM 5150 o IBM PC un ordenador que establecio un nueco estándar de hardware y software que principalmente supuso la adopcion de la compativilidad entre componentes de distintos fabricantes.

El concepto de PC en si mismo no era una novedad, ya existia el Commodore, los computadores CP/M o el Apple II, incluso IBM ya habia comercializado 6 años antes el IBM 5100 que es el antepasado de los actuales ordenadores portátiles. Pero, entoces, ¿Cual es la novedad que supondria el cambio que hemos dicho?

Principalmente porque se basaba en una arquitectura abierta y modular en el que se pudiera elegir los componentes que conformaran el equipo pudiendo mejorar sus caracteristicas cambiando el componente sin que eso tubiera que suponer el cambio completo del equipo. Esta idea que hoy en dia es habitual, hasta entonces no se hacia porque los computadores eran una caja cerrada con unos componentes que decidia el fabricante de antemanto y no se podia cambiar nada.

La arquitectura el IBM PC, constaba de un microprocesador Intel 8088, 16k de RAM, ampliables a 256k, una unidad de diskettes de 160k, un monitor de pantalla verde monocromo y equipado con el sistema operativo PC-DOS(Que despues conoceremos como MS-DOS).

Recordemos que hasta ese momento, IBM siempre había desarrollado sus propios componentes y trataba por todos los medios no usar nada fuera de la propia IBM (como hacian el resto de fabricantes) pero con este ordenador rompio esa tradición al utilizar componentes de otros fabricantes.

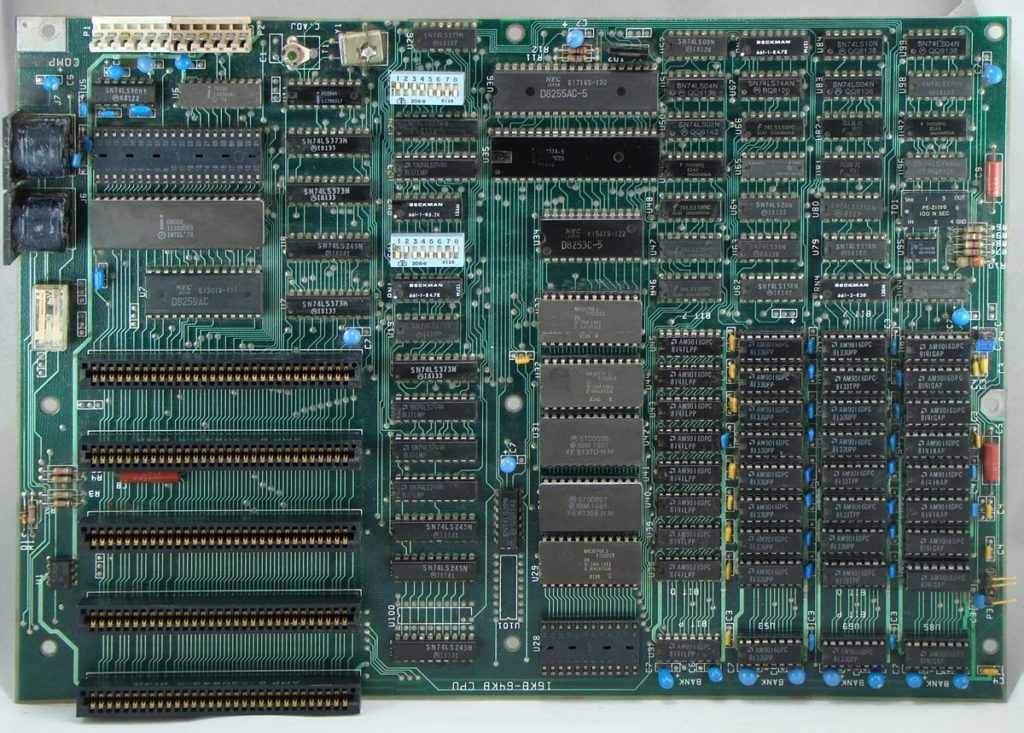

Si nos fijamos en la placa base, podemos observar en la parte inferior izquierda los 5 buses de expansión donde instalar la tarjeta grafica, alguna unidad de almacenamiento (quizas incluso un disco duro), una expansión de RAM, un coprocesador matematico, etc… Justo encima de las ranuras de expansión encontramos la CPU, un Intel 8088, un procesador con un bus de 8 bits diseñado en 1978 y cuya versión anterior (el 8086) había resultado todo un éxito.

Y para permitir a otros fabricantes desarrollar y vender componentes, periféricos y aplicaciones compatibles con el IBM PC sin necesidad de pagar licencias, IBM redactó (y vendió) un manual (el IBM PC Technical Reference Manual) que incluía esquemas de los circuitos, el código fuente de la BIOS e información sobre la programación de la máquina. Eso propició que Seis semanas después de su lanzamiento, el fabricante Tecmar tenía 20 periféricos disponibles para el IBM PC: expansión de memoria, tarjetas de adquisición de datos, chasis de expansión, etc.

La otra parte novedosa de este PC fue su sistema Operativo, Bill Gates, ofrecio un sistema operativo más potente que el CP/M imperante en ese momento pero en vez de venderlo, ofrecia licencias de uso a los usuarior (algo que hasta ese momento no se habia hecho). IBM acepta las condiciones de Bill Gates y alli comienza la andadira del MS-DOS (inicialmente llamado QDOS y que estaba rodeado de polémica).

Una vez salió al mercado, las escuetas previsiones de ventas se superaron con creces, o quee speraban venedr en cinco años se vendio en algo menos de un mes, en tres años, IBM había vendido más de 250.000 unidades, algo inaudito para la época. Pero tal éxito se convirtio en un problema para IBM porque al hacer pública su arquitectura, otros fabricantes comenzaron a desarrollar PC compatibles con el 5150 (los clónicos) que eran bastante mas baratos que el original.

De todas formas, el IBM 5150, sentó las bases de la arquitectura que hoy en día siguen, prácticamente, todos los fabricantes de computadoras y por ello debemos estar agradecidos a que tal dia como hoy surgiera esta computadora al mercado.

Ataques informáticos: ¿Qué es el ransomware y cómo protegernos?

Todos guardamos en nuestros dispositivos fotos, documentos, hojas de cálculo, videos, música, etc… que a veces usarmos a diario y a veces simplemente los almacenamos para conservarlos.

Pero, ¿qué sucedería si todos esos archivos fueran «secuestrados» y no pudieras acceder a ellos? ¿Estria dispuesto a perder todos esos ficheros y recuerdos? Pues eso es lo que pasa cuando te infecta con un Ransomware y Por desgracia es una amenaza cada vez más frecuente que afecta por igual tanto a personas como a empresas.

Es por ello que desde el Colegio Profesional de Ingenieros Técnicos en Informática de Aragón, te ofrecemos algunos consejos para evitar ser víctima o si por desgracia, te infectan, que el daño sea reducido.

¿Qué es un Ransomware?

Un software Ransomware es un programa malicioso cuyo objetivo es bloquear el acceso al equipo y/o a los archivos que contiene para, posteriormente exigir un rescate a cambio de recuperarlos en parte o en su totalidad.

Existen varias clases de ransomware segun su comportamiento: desde las el menos peligroso sólo impiden el funcionamiento normal del dispositivo hasta la version más peligrosa, que cifra todo el contenido del dispositivo impidiendo que puedas acceder a su contenido.

¿Cómo se infecta un dispositivo?

Hay varias formas por las cuales podemos ser victimas de un Ransomware, desde la mas típica que es el email, hasta la más atípica como puede ser actualmente mediante un SMS:

- Correo electrónico, Con un funcionamiento similar al phising, el ciberdelicuente ( o los ciberdelincuentes) enviaran un email suplantando a una empresa, organización o persona que contiene un enlace o un fichero al que nos incitan a abrir con diferentes excusas (la recepcion de un paquete, una factura que nos quieren abonar, un premio que hemos ganado en un concurso en ql eu no hemos participado…).

- SMS/MMS y WhatsApp, Con el mismo espiritu, tambien el ciberdelincuente tambien puede intentarlo mediante un mensaje SMS o por un enlace enviado desde Whatsapp, solo que en esta ocasión el objetivo no suele ser un ordenador, en este caso el objetivo suele ser un dispositivo móvil.

- Redes sociales, A veces, se utilizan cuentas falsas de Redes sociales o cuentas robadas para distribuir el ransomware, en este caso suelen incitar a que nos instalemos un software maravilloso que ademas es gratuito o hay una oferta para que lo pruebes de por vida de forma gratuita, etc…

- Archivos descargados desde Internet, Los ficheros de origen dudoso o de origen no oficial puede contener malware y dentro de ese malware cada vez es mas frecuente que contengan ransomware.

- Vulnerabilidades del sistema, Sin duda esta es la forma más peligrosa porque es un sistema silencioso de infectarse y de propagar la infeccion dentro de nuestro sistema. En este caso el ciberdelincuente utiliza una vulnerabilida del sistema para introducir el software en nuestro equipo y utilizarlo como «cabeza de playa» para acceder al resto de nuestros dispositivos.

¿Cómo evitar o mitigar la amenaza?

Para protegerte del Ransomware te aconsejamos seguir estos consejos:

- Mantén el sistema operativo, las aplicaciones y el antivirus siempre actualizados. Así los ciberdelincuentes tendrán mas dificil infectar tu dispositivo.

- Evita abrir archivos adjuntos o acceder a enlaces en correos electrónicos no esperados, SMS, servicios de mensajeria, redes sociales, incluso si lo recibes de un remitente conocido.

- Ten cuidado cuando descargues e instales aplicaciones: procura evitar las webs no oficiales, sobre todo evita aquellas aplicaciones que te resulten extrañas. Y evita la descarga de aplicaciones o programas pirateados, ya que son una fuente habitual de infección.

- Manten una copia de seguridad de tus archivos en un sistema desconectado de la red. Para que en caso de ser infectado poder mitigar el daño o neutralizarlo por completo.

Mi equipo ha sido «secuestrado» ¿qué hago?

Si estas siendo victima de este ataque lo primero que debes saber que pagar no garantiza nada, de hecho, en muchas ocasiones, el hecho e pagar implica que el ciberdelicuente considera que puedes VOLVER a pagar, además si pagas, estarás contribuyendo a a que esta actividad delictiva sea lucrativa y, por lo tanto, persista en el tiempo. Eso además, insistimos, que no vas a tener ninguna garantía de recuperar tus archivos.

Dependiendo del nivel de bloqueo que se haya producido deberias hacer lo siguiente:

- Localiza (si es posible) el origen de la infección(un email, un sms, fichero descargado…) y eliminala para evitar volver a caer en la trampa.

- Analiza el dispositivo con un antivirus actualizado.

- En el caso de que el ransomware haya cifrado los archivos, la única solución 100% efectiva es reinstalar el sistema y/o recuerar los datos de una copia de seguridad.

- Denuncia el hecho.

¿Y si no tengo hecha una copia de seguridad?

Sinceramente, poco, puedes intentar desencriptar los datos con alguna herramienta especifica del tipo de ataque, pero ya de primeras te advertimos que es complicado.

En este punto lo único que podemos decirte es que añadas a tu quehaceres diarios el hacer una copia de seguridad para evitar que te vuelva a pasar.

El Colegio de Ingenieros Técnicos en Informática de Aragón y Tecnara firman un convenio para la mayor puesta en valor de la profesión

El decano y el presidente de ambas entidades, Eduardo Peris y Víctor Vidal respectivamente, han firmado el convenio de colaboración que tiene los siguientes objetivos principales:

- Apoyar, fomentar y participar en las actividades de fomento y difusión de la profesión en los ámbitos de interés común de ambas partes, en las empresas e instituciones asociadas a las mismas, y en la sociedad en general.

- Colaborar en la mejora de la preparación académica de los profesionales en el marco de jornadas técnicas, grupos de trabajo o proyectos colaborativos

- Dar difusión recíproca de actividades referentes al ámbito de la colaboración y comunicar los eventos y actividades de difusión alineados con los objetivos del convenio entre los socios de ambas entidades.

El Colegio Profesional de Ingenieros Técnicos en Informática de Aragón se constituyó en 2018 como corporación de derecho público, cuya actividad principal es la representación, defensa y promoción de la profesión, y fomentar la investigación, desarrollo e Innovación en el ámbito de la informática y tecnología afines. Está formado por los Graduados en Ingeniería Informática, Ingenieros Técnicos en Informática, y Diplomados en Informática de la comunidad autónoma de Aragón.

Tecnara es el clúster de empresas TIC, electrónica y telecomunicaciones de Aragón. Está constituida como entidad sin ánimo de lucro, cuya actividad principal es el desarrollo de negocio de sus empresas asociadas a través de la innovación colaborativa, y con un gran interés por la capacitación y mejora de los profesionales del sector. Está reconocido como agrupación empresarial innovadora por el Ministerio de Industria. Agrupa empresas, centros proveedores de conocimiento y entidades de la administración regional.

Número de verano de la revista de la Asociación de Colegios Profesionales de Aragón

El Colegio Profesional de Ingenieros Técnicos en Aragón como miembro de la Asociación de Colegios Profesionales de Aragón, aperece en el número de verano de la revista de la Asociación de Colegios Profesionales de Aragón.

En dicho número, nuestro Decano Eduardo Peris comenta la importancia de nuestra profesión debido a ámbitos propios de la Ingeniería Informática tales como Ciberseguridad, Computación, Sistemas Informáticos, Big Data,

Inteligencia Artificial, Blockchain, IoT y otros muchos relacionados

con la materia como es el desarrollo de Tecnologías de Información

Unas páginas más adelante, encontraremos un selección de actos en los que hemos participado, como la intervención de nuestro Decano y Presidente del Consejo General en el #DíaTIC, la puesta en marcha del servicio Ciudadano #Covid19 y la concesión del Gobierno de Aragón del sello RSA al Colegio.

Cargando…

Cargando…

Si quieres acceder a la revista completa, la tienes a continuación.

Cargando…

Cargando…

Jornadas MUNDO POST COVID19: «LA TECNOLOGÍA DEL MAÑANA»: Javier Candau

Javier Candau, Director del Departamento de Ciberseguridad del Centro Criptológico Nacional, cuya ponencia se titulaba “La Ciberseguridad en tiempo COVID-19”, ha explicado los principales ataques sufridos desde el 2017 y cómo se ha respondido desde el CCN. A su vez ha coemntado que durante el periodo de confinamiento se han realizado pocos incidentes en el sector Sanitario, que se han producido alertas de phising, pero atacando sectores de la Administración, y que incluso alguna alerta de la UE fue sobredimensionada

Además ha manifestado que durante la pandemia, el CCN y la Secretaría de Estado de Administración digital han activado el grupo de trabajo de seguridad ampliado con 125 representantes de departamentos de seguridad de las CCAA, servicios de salud y el ministerio de Sanidad con el objetivo de reforzar la seguridad del sector sanitario.

Jornadas MUNDO POST COVID19: “LA TECNOLOGÍA DEL MAÑANA”: Jesús Javier Resano

Jesús Javier Resano, Coordinador del Grado en Ingeniería Informática de la Escuela de Ingeniería y Arquitectura, cuya ponencia se titulaba “La Educación Universitaria post COVID”, ha recalcado la gran labor realizada por la universidad durante el período de confinamiento y el refuerzo, a su vez, de las competencias digitales que ha permitido en el colectivo universitario. También ha manifestado la gran oportunidad que ha presentado como refuerzo al materia convencional, ya que la universidad del futuro tiene que estar basada en pizarras y pantallas. Es decir, alternar la docencia presencial y virtual.